-

Soluciones

Soluciones de Centric Software

¿No conoces Centric PLM? Más información

¿Qué es Centric Pricing & Inventory? Más información

¿Qué es Centric Market Intelligence? Más información

ENLACES RÁPIDOS

La inteligencia de precios en el mercado minorista : usos y beneficios Correspondencia de productos en moda y calzado: Uso y ventajasUSUARIOS EXISTENTES

Ingresa acá¿Qué es Centric Visual Boards? Más información

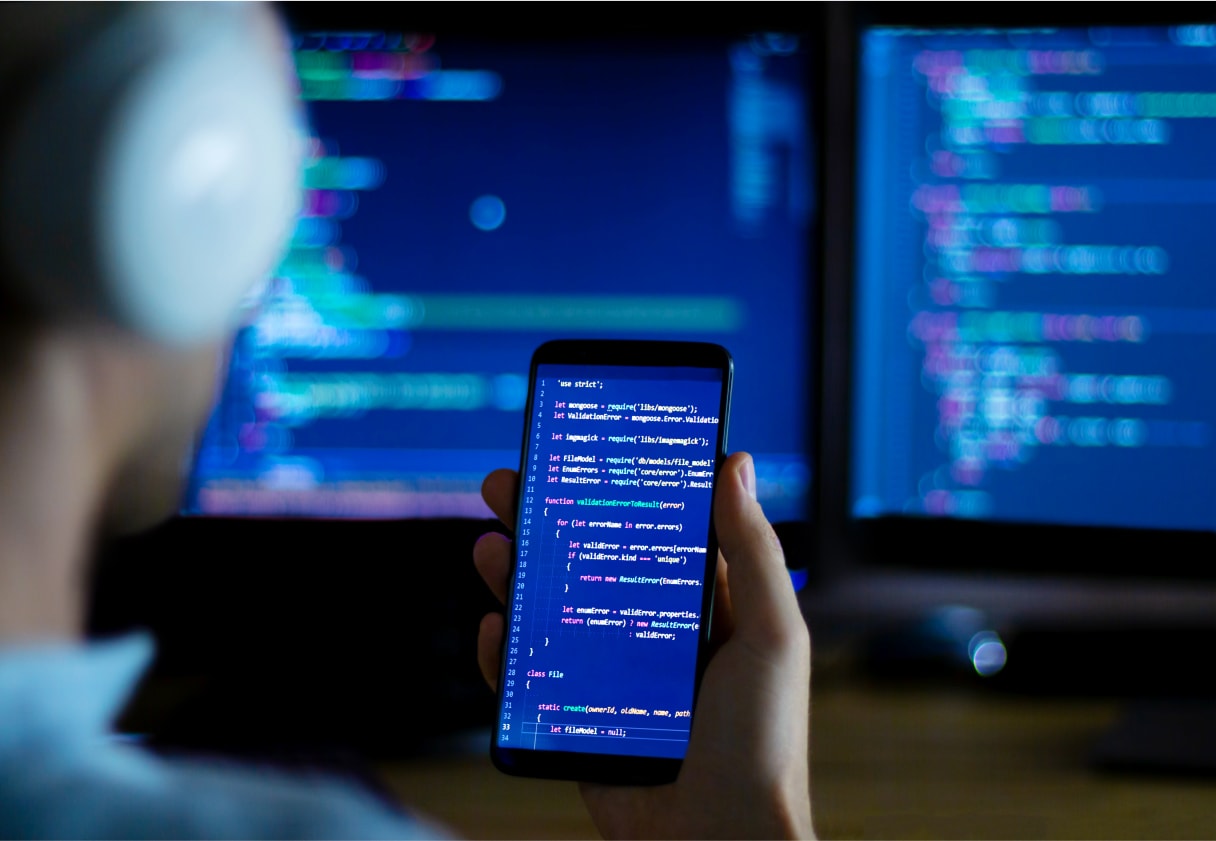

AI

IA y Centric Software Nuevo

Más información -

Mercados

- Referencias

- Recursos

- Eventos y Webinarios

-

Acerca De Centric

Acerca De Centric

Más información sobre Centric Software Pide una demostraciónContacto

Contacta con Nosotros - Pide una demostración